개요

[출처]

1. The Hacker News “Dangerous Mobile Banking Trojan Gets ‘Keylogger’ to Steal Everything”, 2017.7.31

2. Kaspersky Lab “A new era in mobile banking Trojans”, 2017.7.31

작성 : 침해사고분석단 취약점분석팀

- Kaspersky Lab의 보안 연구원 Roman Unuchek, Android 운영체제 장치 대상 트로이 목마인 Svpeng의 변종을 발견했다고 공개(7.31)

* Svpeng은 러시아, 독일 터키, 폴란드, 프랑스 등 1주일동안 23개 국가의 사용자들을 공격

주요내용(Svpeng 특징)

- Svpeng은 악성 Flash Player로 위장하여 웹사이트를 통해 배포

- Android 운영체제 장치에 Svpeng가 설치되면 먼저 장치의 언어를 확인하고, 러시아 언어가 아닐 경우 감염 장치의 관리자 권한을 부여

- 관리자 권한으로 악성 App 삭제가 불가능

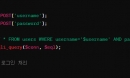

- 악성 App이 설치되면 정상 App 동작을 모니터링 하면서 사용자 정보를 탈취하거나 Keylogger 기능으로 피해자가 키보드를 터치할 때마다 스크린샷을 찍어서 공격자 서버로 전송

- 스크린샷 기능에 제한이 있는 일부 은행 App에 대해서는 피싱 사이트로 리다이렉트 시킴

(그림 1. 악성 Flash Player App 설치 후 Google Play에서 신용카드 정보 탈취)

- Svpeng 변화

- 2013년, 주요 기능이 피싱인 모바일 은행용 트로이목마로 등장

- 2014년, 특정 사이트 방문 시 랜섬웨어를 추가 설치하여 사용자에게 500달러를 요구

- 2016년, Chrome 앱 브라우저의 취약점을 악용하여 불법 광고로 빠르게 확산하여 2달 만에 318,000개 안드로이드 기기를 감염시킴

- 2017년, 오버레이, Keylogger 기능 및 피싱 기능을 복합적으로 사용하여 장치에 저장되어 있는 연락처, 통화기록 수신된 SMS, 카드정보 등을 탈취

시사점

Google Play, PayPal, eBay 등 전 세계적으로 유명한 App을 악용하고 있기 때문에 파급도가 높음

- 신뢰할 수 있는 출처의 App을 다운로드, 안전한 WiFi 사용, 바이러스 백신 앱 설치 및 SMS, 전자 메일에 제공된 링크를 클릭하지 않는 것과 같이 사용자의 각별한 주의가 필요

[출처]

1. The Hacker News “Dangerous Mobile Banking Trojan Gets ‘Keylogger’ to Steal Everything”, 2017.7.31

2. Kaspersky Lab “A new era in mobile banking Trojans”, 2017.7.31

작성 : 침해사고분석단 취약점분석팀

Adobe 제품군 보안 업데이트 권고

Adobe 제품군 보안 업데이트 권고

GIGABYTE GTX1080Ti 워터포스, 워...

GIGABYTE GTX1080Ti 워터포스, 워...