| □ 개요 o 지니언스社 Genian NAC에서 SOAP RPC 요청을 활용하여 관리자 권한을 탈취하고, 관리자 페이지를 통해 쉘을 획득하여 연결된 전체 노드에 SYSTEM 권한의 원격 코드 실행이 가능한 취약점

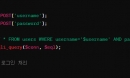

□ 설명 o Genian NAC에는 SSTI 취약점이 존재하여 공격자는 Java invoke를 통해 원하는 Java Method를 호출 가능하며, 이를 통해 리버스 쉘의 탈취 또한 가능 o NAC 에이전트의 커스텀 아이콘을 설정할 수 있는 메뉴에서 아이콘 업로드 기능의 파일명이 Front-End단에서만 처리되어 value 값 변경을 통해 입력한 파일명으로 아무런 제한 없이 파일 등록 가능 o 이러한 취약점들의 영향과 NAC 에이전트가 동작 특성상 시스템 권한으로 작동하는 점을 이용하여 별도의 권한상승 작업 없이도 공격자는 시스템을 장악할 수 있게 됨 □ 영향받는 제품 및 버전

□ 해결 방안 o 취약한 버전의 Genian NAC Suite V4.0 제품 이용자는 4.0.145.0906 이상 버전으로 설치 o 취약한 버전의 Genian NAC V5.0 및 Genian NAC Suite V5.0 제품 이용자는 5.0.42.0906 이상 버전으로 설치 □ 참고 o https://genians.co.kr/products/genian-nac/?gclid=EAIaIQobChMI5qvMmPPE9gIVoZvCCh3rMANmEAAYASAAEgJuCvD_BwE □ 기타 o 취약점 KrCERT 홈페이지를 통해 이종호님께서 제공해주셨습니다. □ 작성 : 침해사고분석단 취약점분석팀 |

[크리티컬] Genian NAC 원격 코드 실행 취약점

by 파시스트 posted Mar 28, 2022

|

|

Articles

-

구글의 차세대 모델: 제미나이 1.5

구글의 차세대 모델: 제미나이 1.5

-

미국에선 s24가 공짜, 제값 내는건 한국인뿐 / 깐깐남in뉴욕 / 비디오머그

미국에선 s24가 공짜, 제값 내는건 한국인뿐 / 깐깐남in뉴욕 / 비디오머그

-

도대체 5G는 왜 구린가? 직접 사용해보니 깨달은 문제점들1

도대체 5G는 왜 구린가? 직접 사용해보니 깨달은 문제점들1

-

뚜따에 진심인 형+과학자코스프레+현미경을구입했어1

뚜따에 진심인 형+과학자코스프레+현미경을구입했어1

-

삼성 노트북 SSD 교체시 윈도우 재설치 안하고 하드 바꾸는방법 SSD 교체 방법

삼성 노트북 SSD 교체시 윈도우 재설치 안하고 하드 바꾸는방법 SSD 교체 방법

-

과기정통부, 「정보보호산업의 글로벌 경쟁력 확보 전략」 발표

과기정통부, 「정보보호산업의 글로벌 경쟁력 확보 전략」 발표

-

Inception: leaking the root hash from /etc/shadow on AMD Zen 41

Inception: leaking the root hash from /etc/shadow on AMD Zen 41

-

통계로 살펴보는 스미싱 공격 트렌드, 피해를 막는 방법은?

통계로 살펴보는 스미싱 공격 트렌드, 피해를 막는 방법은?

-

텔레그램 메신저 업데이트 사칭 메시지를 통한 피싱 주의 권고

텔레그램 메신저 업데이트 사칭 메시지를 통한 피싱 주의 권고

-

[인공지능과 반도체 5편] 챗GPT 등 인공지능의 시대 : 메모리의 연산 등

[인공지능과 반도체 5편] 챗GPT 등 인공지능의 시대 : 메모리의 연산 등

-

아이들이 더 안전하게 인터넷을 사용하도록 돕는 방법

아이들이 더 안전하게 인터넷을 사용하도록 돕는 방법

-

보안 담당자에게 꼭 필요한 리눅스 보안 툴은?

보안 담당자에게 꼭 필요한 리눅스 보안 툴은?

-

(애플페이 사용법) iPhone에서 Apple Pay로 비접촉식 결제하기

(애플페이 사용법) iPhone에서 Apple Pay로 비접촉식 결제하기

-

MS 12월 보안 위협에 따른 정기 보안 업데이트 권고

MS 12월 보안 위협에 따른 정기 보안 업데이트 권고

-

Windows 11 2022 업데이트, 어떤 기능들이 개선됐나

Windows 11 2022 업데이트, 어떤 기능들이 개선됐나

-

구글이 검색을 보다 자연스럽고 직관적으로 만드는 방법

구글이 검색을 보다 자연스럽고 직관적으로 만드는 방법

-

AI로 현실 세계를 재구성하는 NVIDIA DRIVE Sim

AI로 현실 세계를 재구성하는 NVIDIA DRIVE Sim

-

윈도우 11 22H2 리뷰 | 작지만 환영할 만한 변화1

윈도우 11 22H2 리뷰 | 작지만 환영할 만한 변화1

-

클라우드 보안, 어렵다면 이것부터 시작하자

클라우드 보안, 어렵다면 이것부터 시작하자

-

해커가 자동 로그인 기능을 좋아하는 이유

해커가 자동 로그인 기능을 좋아하는 이유

-

2022년 상반기 북한 공격 그룹 공격동향 Part.1 : 문서형 기반 악성코드

2022년 상반기 북한 공격 그룹 공격동향 Part.1 : 문서형 기반 악성코드

-

AI 기술의 다양한 응용 분야_AI 반도체의 현황과 미래전망

AI 기술의 다양한 응용 분야_AI 반도체의 현황과 미래전망

-

모든 것을 플래시에 담아: 플래시 스토리지(Flash Storage), 일상에 혁신을 가져오다1

모든 것을 플래시에 담아: 플래시 스토리지(Flash Storage), 일상에 혁신을 가져오다1

-

[크리티컬] Genian NAC 원격 코드 실행 취약점1

[크리티컬] Genian NAC 원격 코드 실행 취약점1

-

포시에스社 OZ Viewer 소프트웨어 보안 업데이트 권고2

포시에스社 OZ Viewer 소프트웨어 보안 업데이트 권고2

-

Apache Log4j 보안 업데이트 권고 (Update. 22-1-3 14:40)1

Apache Log4j 보안 업데이트 권고 (Update. 22-1-3 14:40)1

-

'원격 일잘러' 되볼까?··· MS 팀즈 신기능 10가지 따라잡기

'원격 일잘러' 되볼까?··· MS 팀즈 신기능 10가지 따라잡기

-

새롭게 다가올 메타버스의 세계, 핵심은 재미와 경제 시스템

새롭게 다가올 메타버스의 세계, 핵심은 재미와 경제 시스템