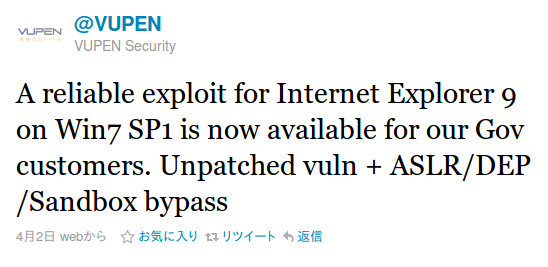

보안 조사기관인 프랑스의 Vupen은 미국 Microsoft의 최신 브라우저 Internet Explorer(IE) 9 및 IE 6, 7, 8에 미패치된 취약성이 있는 것을 발견했다.

이 엑스프로 실은 Windows 7의 보안 대책을 모두 회피한다. 서비스 팩 1(SP1)으로 최신 상태가 유지된 Windows 7도 이 엑스프로 실에 대해서는 무방비라고 나타나고 있다. Vupen은 작년 12월에도 IE 8의 취약성을 발견한적이 있다.

Vupen에 의하면, 이 IE 9의 엑스프로 실은 서버 공격자가 Windows 7 PC상에서 악의 있는 코드를 실행하기 위한 유효한 수단이 된다고 밝히고 있다. 이 엑스프로 실은 ASLR(Address Space Layout Randomization), DEP(데이터 실행 방지), IE 9의 보호 모드라는 Windows의 추가적인 보안 기능을 회피한다.

Vupen의 CEO(최고 경영 책임자) Chaouki Bekra 씨는, IDG 네덜란드의 뉴스 사이트 Webwereld의 취재에서 다음과 같이 밝혔다. "이 엑스프로 실은 2개의 취약성을 공격하는 것이다. 그 중 1개를 악용 하면 임의의 코드를 IE 9의 보호 모드 내에서 실행할 수 있다. 이미 하나는 보호 모드를 회피해 코드를 시스템상에서 실행하여 악용 될 우려가 있다"

"우리는 이러한 취약성을 악용할 수 있는 것을 확인하고, 코드를 실행하는 엑스프로 실을 작성했다. 이 엑스프로 실은 Windows 7 또는 Windows 7 SP1상의 IE 9에서 동작한다"라고 설명했다.

지금까지 이러한 취약성을 악용한 공격 사례는 발견되지는 않았다.

Chaouki Bekra씨는 Vupen이 이러한 취약성을 세부적으로 공개하고 있지 않는 것을 강조했다. "우리의 엑스프로 실이나 상세한 취약성 분석 결과는 정부 기관의 고객에게만 공개하고 있다. 그들은 우리의 정보에 근거하여 기간 인프라를 보호하고 있다"

IE 9은 정부 기관이나 기업에서는 많이 사용되고 있지 않다. 그러나 Vupen이 발견한 취약성은 IE 9에만 한정된 문제는 아니다. 우리는 IE 9를 타겟으로 하는 엑스프로 실을 작성했지만, 이 취약성은 IE 6, 7, 8에도 존재한다.

"이 취약성은 IE 6, 7, 8, 9에 영향을 준다. HTML 및 JavaScript 코드의 특정 편성을 처리할 때 "mshtml.dll" 라이브러리의 Use After Free 에러에 기인하는 것이다". Vupen은 IE 유저에 대해 당면의 대책으로서 JavaScript를 사용하지 않거나, 문제의 취약성이 없는 다른 브라우저를 사용하는 것을 권하고 있다.

Vupen의 엑스프로 실 코드는 IE 9에서만 동작하지만, Windows Vista상에서도 동작한다. IE 9은 최근 릴리즈 되었던 바로 직후, 아직까지는 Windows Update를 통한 자동 배포는 제공되고 있지 않다. Microsoft는 몇 주 내에 배포를 시작한다고 밝혔지만 구체적인 날짜는 발표하지 않았다.

미국의 조사기관 NetApplications에 의하면, 윈도우즈7 사용유저의 IE9의 점유율은 3.6%. 모든 PC를 포함한 IE9의 점유율은 1.04%로 나타나고 있다.

IBM, 메인프레임 플랫폼에 Window...

IBM, 메인프레임 플랫폼에 Window...

인텔과 마이크론, 20나노 프로세...

인텔과 마이크론, 20나노 프로세...