SQL 인젝션(SQL Injection)은 웹 응용 프로그램의 보안 취약점 중 하나로, 악의적인 사용자가 응용 프로그램에 악의적인 SQL 쿼리를 삽입하여 데이터베이스를 비정상적으로 조작하거나 액세스하는 공격입니다. 이를 통해 공격자는 데이터베이스에서 민감한 정보를 유출하거나 수정, 삭제하는 등의 악의적인 행위를 할 수 있습니다.

SQL 인젝션 공격은 주로 사용자의 입력 값이 동적 SQL 쿼리를 생성하는데 사용되는 경우 발생합니다. 예를 들어, 사용자가 로그인 폼에 사용자 이름과 비밀번호를 입력하면, 이 값들이 서버 측 코드에 의해 동적으로 생성된 SQL 쿼리에 삽입됩니다. 만약 이 입력 값들이 충분히 검증되지 않고 쿼리에 직접 삽입된다면, 공격자는 입력 필드에 악의적인 SQL 코드를 삽입하여 데이터베이스를 조작할 수 있습니다.

SQL 인젝션 공격을 분석하기 위해서는 다음과 같은 단계를 따를 수 있습니다:

웹 응용 프로그램 분석: 웹 응용 프로그램의 코드를 분석하여 사용자 입력이 어떻게 처리되는지 이해합니다. 이를 통해 사용자 입력이 동적 SQL 쿼리에 어떻게 삽입되는지를 파악할 수 있습니다.

입력 값 테스트: 웹 응용 프로그램의 입력 필드를 테스트하여 어떤 종류의 입력이 허용되는지 확인합니다. 이를 통해 어떤 종류의 입력이 SQL 쿼리에 삽입될 수 있는지를 파악할 수 있습니다.

SQL 쿼리 분석: 삽입된 SQL 쿼리를 분석하여 공격자가 데이터베이스에서 수행하려는 작업을 이해합니다. 이를 통해 공격자가 데이터베이스에서 무엇을 조작하려고 하는지를 파악할 수 있습니다.

보안 강화: 발견된 취약점을 보완하기 위해 적절한 보안 조치를 취합니다. 예를 들어, 입력 값의 검증과 제한, SQL 쿼리의 파라미터화(parameterization), 입력 값의 이스케이프(escape) 등의 보안 기법을 적용할 수 있습니다.

감사 로그 분석: 웹 서버나 데이터베이스 서버의 감사 로그를 분석하여 악의적인 활동을 탐지합니다. 이를 통해 공격이 어떻게 수행되었는지를 파악할 수 있습니다.

SQL 인젝션 공격은 매우 심각한 보안 위협이므로, 웹 응용 프로그램 개발자 및 시스템 관리자는 이를 예방하고 방어하기 위한 적절한 보안 조치를 시행해야 합니다.

SQL 인젝션 예제를 살펴보고 그에 대한 방어 방법을 설명해 보겠습니다.

SQL 인젝션 예제:

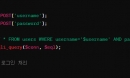

가령, 사용자가 로그인할 때 아이디와 비밀번호를 입력하는 폼이 있다고 가정해 봅시다. 이를 처리하는 PHP 코드가 다음과 같이 작성되어 있다고 가정해 보겠습니다.

<?php

$username = $_POST['username'];

$password = $_POST['password'];

$sql = "SELECT * FROM users WHERE username='$username' AND password='$password'";

$result = mysqli_query($conn, $sql);

// 결과 확인 및 로그인 처리

?>

여기서 $username과 $password는 사용자가 입력한 값이라고 가정합니다. 그러나 사용자가 아이디나 비밀번호 입력란에 다음과 같은 값을 입력한다면 SQL 인젝션 공격이 가능합니다.

username: hacker' OR '1'='1

password: anything

위의 입력을 받았을 때, SQL 쿼리는 다음과 같이 됩니다.

SELECT * FROM users WHERE username='hacker' OR '1'='1' AND password='anything'

위 쿼리에서 '1'='1'은 항상 참이므로, 사용자는 아이디와 상관없이 항상 첫 번째 사용자의 정보를 가져올 수 있게 됩니다.

SQL 인젝션 방어:

파라미터화된 쿼리 사용: 사용자 입력 값을 직접 쿼리에 삽입하지 말고, 파라미터화된 쿼리를 사용합니다.

<?php

$username = $_POST['username'];

$password = $_POST['password'];

$sql = "SELECT * FROM users WHERE username=? AND password=?";

$stmt = mysqli_prepare($conn, $sql);

mysqli_stmt_bind_param($stmt, 'ss', $username, $password);

mysqli_stmt_execute($stmt);

?>

입력 값의 이스케이프: 사용자 입력 값을 이스케이프하여 쿼리에 삽입합니다.

<?php

$username = mysqli_real_escape_string($conn, $_POST['username']);

$password = mysqli_real_escape_string($conn, $_POST['password']);

$sql = "SELECT * FROM users WHERE username='$username' AND password='$password'";

$result = mysqli_query($conn, $sql);

?>

제한된 권한: 웹 애플리케이션이 데이터베이스에 접근할 때, 필요한 최소한의 권한만 부여합니다.

웹 방화벽 사용: 웹 방화벽을 사용하여 알려진 SQL 인젝션 패턴을 탐지하고 차단할 수 있습니다.

입력 값 검증: 입력 값에 대한 검증을 수행하여 비정상적인 입력을 차단합니다.

ORM 사용: ORM(Object-Relational Mapping) 라이브러리를 사용하여 쿼리를 생성하고 실행함으로써 SQL 인젝션 공격을 방어할 수 있습니다.

위와 같은 방법들을 사용하여 SQL 인젝션 공격을 방어할 수 있습니다. 그러나 개발자는 보안 업데이트 및 최신 보안 기술에 대한 지식을 유지하고 웹 응용 프로그램을 정기적으로 검토하여 새로운 취약점을 방지해야 합니다.

[웹 취약점 공격방어] XSS(크로스...

[웹 취약점 공격방어] XSS(크로스...

"흔적 없이 해킹하기"··· '부채널...

"흔적 없이 해킹하기"··· '부채널...