웹 애플리케이션에서의 버퍼 오버플로우 취약점은 서버 측 언어(예: PHP, Python, Ruby 등)나 클라이언트 측 스크립트 언어(예: JavaScript)에서 발생할 수 있습니다. 이 취약점은 주로 입력 값의 처리 과정에서 발생하며, 사용자가 입력한 데이터가 버퍼의 크기를 초과하여 저장될 때 발생합니다. 주요 분석 포인트는 다음과 같습니다:

1. 입력 검증: 웹 애플리케이션에서 사용자 입력 값을 받을 때, 해당 값의 크기를 검증하여 버퍼 오버플로우를 방지할 수 있습니다. 예를 들어, 서버 측에서 사용자가 업로드한 파일의 크기를 제한하거나, 입력 폼에서 받는 데이터의 길이를 제한하는 등의 조치를 취할 수 있습니다.

2. 함수 사용: 웹 애플리케이션에서 사용하는 언어 및 라이브러리에서 안전한 함수를 사용하여 버퍼 오버플로우를 방지할 수 있습니다. 예를 들어, PHP의 `substr()` 함수는 입력된 데이터를 잘라내는데 사용할 수 있습니다.

3. 프레임워크 및 라이브러리 취약점: 웹 애플리케이션에 사용된 프레임워크나 라이브러리에 버퍼 오버플로우 취약점이 있을 수 있습니다. 따라서 이러한 취약점이 있는지 주기적으로 업데이트하고, 취약점이 발견되면 즉시 패치해야 합니다.

4. 정적 및 동적 코드 분석: 웹 애플리케이션의 코드를 정적으로 분석하여 버퍼 오버플로우 취약점을 찾을 수 있습니다. 또한 동적 분석을 통해 런타임 중에 버퍼 오버플로우 취약점을 발견하고 수정할 수도 있습니다.

5. 웹 방화벽: 웹 방화벽을 사용하여 악의적인 입력을 필터링하고, 버퍼 오버플로우 공격을 탐지하여 차단할 수 있습니다.

이러한 분석을 통해 웹 애플리케이션에서의 버퍼 오버플로우 취약점을 최소화할 수 있습니다.

웹 애플리케이션에서의 버퍼 오버플로우 취약점은 주로 서버 측 언어나 프레임워크에서 발생하며, PHP나 Python과 같은 언어에서도 발생할 수 있습니다. 다음은 PHP에서의 간단한 버퍼 오버플로우 취약점 예제입니다.

```php

<?php

// 사용자로부터 입력을 받아서 처리하는 예제

// 사용자가 입력한 값을 가져옵니다.

$user_input = $_GET['input'];

// 입력값을 출력합니다.

echo "입력값: " . $user_input;

?>

```

위의 코드에서는 사용자가 GET 매개변수로 전달한 입력을 받아서 직접 출력하고 있습니다. 그러나 이 코드는 사용자가 긴 문자열을 입력할 경우 버퍼 오버플로우 취약점을 가집니다. 예를 들어, 사용자가 다음과 같은 URL을 요청한다면:

```

http://example.com/?input=AAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAA

웹 애플리케이션에서의 버퍼 오버플로우 취약점을 방지하기 위한 몇 가지 대응 방안은 다음과 같습니다:

1. 입력 검증: 사용자 입력을 받을 때 입력값의 크기를 검증하여 허용 가능한 범위 내에 있는지 확인합니다. 입력값의 크기를 제한하고, 필요한 경우 입력 데이터를 잘라내어 처리합니다.

2. 안전한 함수 사용: 언어나 프레임워크에서 제공하는 안전한 함수를 사용하여 버퍼 오버플로우를 방지합니다. 예를 들어, PHP에서는 `substr()` 함수를 사용하여 문자열을 잘라내는 것이 안전한 방법입니다.

3. 메모리 보호 메커니즘 사용: 웹 애플리케이션을 개발할 때 메모리 보호 메커니즘을 사용하여 스택 오버플로우 및 버퍼 오버플로우 공격을 방지할 수 있습니다. 이러한 메커니즘으로는 스택 가드, ASLR(주소 공간 무작위화), DEP/NX(데이터 실행 방지) 등이 있습니다.

4. 정적 및 동적 코드 분석: 웹 애플리케이션의 코드를 정적으로 분석하여 버퍼 오버플로우 취약점을 찾고 수정합니다. 또한 동적 분석을 통해 런타임 중에 버퍼 오버플로우 취약점을 탐지하고 수정할 수 있습니다.

5. 웹 방화벽 사용: 웹 방화벽을 사용하여 악의적인 입력을 필터링하고, 버퍼 오버플로우 공격을 탐지하여 차단할 수 있습니다.

6. 개발자 교육 및 보안 코드 리뷰: 개발자들에게 보안 취약점에 대한 교육을 제공하고, 보안 코드 리뷰를 통해 취약점을 발견하고 수정할 수 있도록 합니다.

이러한 대응 방안들을 종합적으로 적용하여 웹 애플리케이션에서의 버퍼 오버플로우 취약점을 최소화할 수 있습니다.

[웹 취약점 공격방어] 버퍼 오버플로우(Buffer overflow)

by 인공지능 posted Mar 14, 2024

|

|

Articles

-

SAN(Storage Area Network)이란?

SAN(Storage Area Network)이란?

-

[웹 취약점 공격방어] 버퍼 오버플로우(Buffer overflow)1

[웹 취약점 공격방어] 버퍼 오버플로우(Buffer overflow)1

-

[웹 취약점 공격방어] XSS(크로스 사이트 스크립팅)1

[웹 취약점 공격방어] XSS(크로스 사이트 스크립팅)1

-

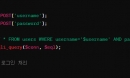

[웹 취약점 공격방어] SQL 인젝션(Injection)

[웹 취약점 공격방어] SQL 인젝션(Injection)

-

"흔적 없이 해킹하기"··· '부채널 공격'의 이해

"흔적 없이 해킹하기"··· '부채널 공격'의 이해

-

아이패드가 ‘마침내’ 노트북을 대체할 수 있게 된 이유

아이패드가 ‘마침내’ 노트북을 대체할 수 있게 된 이유

-

인공지능(AI), 전문가들은 왜 위험하다고 할까?

인공지능(AI), 전문가들은 왜 위험하다고 할까?

-

멈출 줄 모르는 보이스피싱 사고, 어떻게 막을 수 있을까?

멈출 줄 모르는 보이스피싱 사고, 어떻게 막을 수 있을까?

-

인공지능이 사이버보안 분야에 미칠 '진짜 영향력'

인공지능이 사이버보안 분야에 미칠 '진짜 영향력'

-

보건 의료 가명 정보 처리 관련 법률해석 및 쟁점사항 분석1

보건 의료 가명 정보 처리 관련 법률해석 및 쟁점사항 분석1

-

데이터 중심 머신러닝으로 신뢰성과 성능, 두 마리를 모두 잡아보자

데이터 중심 머신러닝으로 신뢰성과 성능, 두 마리를 모두 잡아보자

-

“아는 사람만 안다” 유용한 윈도우 기능 10가지1

“아는 사람만 안다” 유용한 윈도우 기능 10가지1

-

MU-MIMO가 와이파이 6/6E에 필수적인 이유

MU-MIMO가 와이파이 6/6E에 필수적인 이유

-

제로트러스트(Zero Trust)의 올바른 이해1

제로트러스트(Zero Trust)의 올바른 이해1

-

늘어나는 자율주행차 보안 문제는 없나?1

늘어나는 자율주행차 보안 문제는 없나?1

-

윈도우 11에 필요하다는 TPM "내 PC에는 왜 없지?"

윈도우 11에 필요하다는 TPM "내 PC에는 왜 없지?"

-

양자 컴퓨터의 도래, Q-VPN이 필요한 이유

양자 컴퓨터의 도래, Q-VPN이 필요한 이유

-

너도나도 ESG 경영, 왜 중요한가?1

너도나도 ESG 경영, 왜 중요한가?1

-

[오리뎅이의 라우팅 이야기 - 4] Static Routing의 시작은 PC와 서버1

[오리뎅이의 라우팅 이야기 - 4] Static Routing의 시작은 PC와 서버1

-

2020의 힌트로 알아보는 2021 보안 위협 전망 Top 5

2020의 힌트로 알아보는 2021 보안 위협 전망 Top 5

-

랜섬웨어 피해자가 되는 7가지 어리석은 방법과 대비책

랜섬웨어 피해자가 되는 7가지 어리석은 방법과 대비책

-

가상 머신, 거의 모든 IT 혁신의 출발점

가상 머신, 거의 모든 IT 혁신의 출발점

-

시스코 이어 주니퍼도 합류…점점 달아오르는 SASE 시장

시스코 이어 주니퍼도 합류…점점 달아오르는 SASE 시장

-

무차별 대입 공격의 정의와 증가 이유, 방어 방법

무차별 대입 공격의 정의와 증가 이유, 방어 방법

-

포스트 코로나 시대를 위한 네트워크 전문가의 경력 관리 전략

포스트 코로나 시대를 위한 네트워크 전문가의 경력 관리 전략

-

네트워크 월드 2020 네트워크 현황 “화두는 SD-WAN, 엣지 네트워킹, 보안”

네트워크 월드 2020 네트워크 현황 “화두는 SD-WAN, 엣지 네트워킹, 보안”

-

IT 인프라 보안 자동으로 확인하기, 취약점 스캐너의 정의와 작동 방식

IT 인프라 보안 자동으로 확인하기, 취약점 스캐너의 정의와 작동 방식

-

“데스크톱용 컨테이너가 온다” 윈도우 10X에 거는 기대

“데스크톱용 컨테이너가 온다” 윈도우 10X에 거는 기대