미국 아카마이 테크놀로지(Akamai Technologies)가 '인터넷 현황 보고서' 를 공개했다. 이번 보고서는 아카마이가 2년전 인수한 Prolexic이 공격이 발생한 단계에서

트래픽을 스크라이빙 센터로 끌어들여 모든 공격을 기록한 데이터와 아카마이가 상시 관측하고 있는 트래픽을 바탕으로 인터넷의 규모와

속도, CDN(Contents Delivery Network) 서비스의 모든 웹 트래픽의 15~30%를 기록한 데이터를 포함하여 보고서의 신뢰성을

향상시키고 있다.

아카마이는 디도스 공격을 인프라층과 애플리케이션층으로 나누어 관측하고 있다. 인프라층은 ISP 설비와 인터넷 접속 회선, 방화벽, Web 서버 등 물리적 장비 기반, 애플리케이션층은 백엔드 애플리케이션이나 데이터베이스를 의미한다. 최근에는 애플리케이션층에서 인프라층으로의 공격이 증가하여 전체의 95%가 인프라층을 겨냥하고 있는 것으로 확인됐다.

이러한 인프라층의 공격에는 UDP 리플렉션 수법이 주로 사용되며 NTP와 UPnP에서 디바이스 탐색에 사용되는 SSDP가 악용되고 있다. NTP의 경우는 공격자가 대량의 질의를 하면 공격 대상으로 데이터가 송신되는 것으로 단순하게 공공 서비스를 이용하여 대량의 패킷을 전송하는 방법이다. SSDP도 기본베이스는 마찬가지며 가정 내 네트워크에 있는 수많은 디바이스가 베이스(리플렉터)가 되며 적절한 관리가 이루어지지 않은 서버, 다양한 기기등이 디도스 공격에 이용될 수 있다.

NTP(Network Time Protocol) : 네트워크의 시간 일치/유지를 위한 프로토콜

UPnP(Universal Plug and Play) : 디바이스 자동 인식, 상태 및 서비스 정보 공유 프로토콜

SSDP(Simple Service Discovery Protocol) : 네트워크 서비스나 정보를 찾기 위한 프로토콜

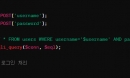

= 실제 디도스 공격 EX)

또, 최근의 디도스 공격은 잦은 빈도로 계속 발생되며·소형화·단기화되고 있는 추세다. 이러한 배경의 핵심은 디도스 대행 사이트의 부상이 있다.

디도스 대행 사이트는 주로 전산 인프라를 구축하고 있는 업자들, 또는 해커가 자신의 디도스 네트워크를 구축하여 다양한 경로로 의뢰를 받아 공격을 진행한다. 최근에는 디도스 대행업자 간에 가격 경쟁이 치열해져 서비스 가격이 폭락하여 용돈 정도의 금액으로도 100Gbps 이상의 트래픽 공격이 가능하다. 이것은 퍼블릭 클라우드가 확산되고 손쉬운 서비스 구성이 가능하게 되면서 대행업자가 증가하고 있는 것이며 아카마이는 일부 클라우드 사업자들에게 트래픽 차단을 의뢰하기도 했다.

전체 비율은 낮지만 Web 애플리케이션층에 대한 공격도 증가하고 있다. SQL이나 로컬 파일에 대한 인젝션, PHP / Java등 개발 언어의 취약성, Shellshock와 같은 SSL 취약성을 노리는 등 다양한 공격이 있으나 공격의 대부분은 커머스 사이트에 집중되어 고객 정보를 노린 공격이 많다. 이들 애플리케이션층에 대한 공격은 인프라층의 디도스 공격과 혼합적으로 이루어지는 경우가 많아 디도스 공격이 발생되면 공격을 받은 취약한 현장 또는 업체들의 일시적 "혼란 상태"를 노려 이후 추가적인 백엔드 서버까지 공격받게 된다.

많은 기업들이 디도스 공격에 대한 대응체계를 마련했다고는 하지만 실제로 방어 시스템을 뚫고 공격이 성공하여 서버 DOWN 이나 서비스 장애가 시작되면 대부분의 담당부서(전산실) 또는 관련 부서가 일시적인 혼란 상태에 빠지며 공격자들은 이러한 1차 공격 성공 이후 취약해진 틈을 파고들어 추가적인 공격을 가함으로써 정보 탈취나 특정 목적을 달성하는 것이 이러한 혼합 공격의 특징이다.

현재 디도스 공격이 가장 많이 발생하는 국가는 영국으로 전체 공격의 26%를 차지하며 이어 순차적으로 중국(21%), 미국(17%), 인도(7%), 스페인(7%) 순으로 나타난다. 한국의 경우 3분기 디도스 공격 발생건수는 세계 6위로 전체 공격의 약 5%를 차지하며 디도스 공격이 잦은 국가중에 하나임이 공식적으로 확인되고 있다.

그 외 2015년 3분기는 NetBIOS에 대한 리플렉션, 패스워드 관리가 허술한 리눅스 머신의 BOT화 증가 등의 위협이 발견되어 자체적인 전산 시스템을 구축하고 있는 기업과 단체들은 디도스 공격에 대응하기 위한 인프라 단계 / 애플리케이션 단계의 대응이 지속적으로 요구되고 있다.

![뚜따에 진심인 형+과학자코스프레+현미경을구입했어 [정종철] 뚜따에 진심인 형+과학자코스프레+현미경을구입했어

CPU 뚜따 교육자료ㅋㅋ](https://raptor-hw.net/xe/files/thumbnails/739/203/241x165.crop.jpg)